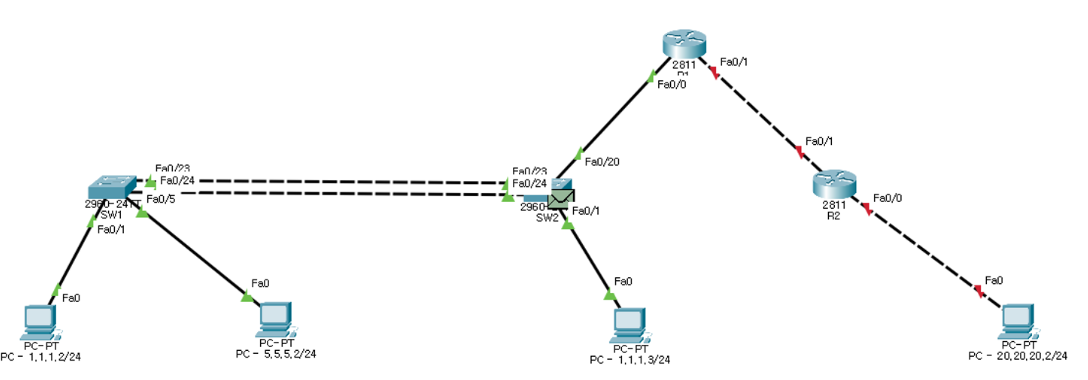

위의 구조도를 바탕으로

packet tracer를 통해 구축해보고자 한다.

pc에 ip와 gateway주소만 할당한 상태.

pc - 1.1.1.2/24 - VLAN 11 설정 예정

pc - 5.5.5.5/24 - VLAN 5 설정 예정

pc - 1.1.1.3/24 - VLAN 11 설정 예정

pc - 20.20.20.2/24

VLAN은 네트워크 스위치에서 설정되며, 스위치 포트에 VLAN을 할당하여 VLAN이 포트에 연결된 장비의 트래픽을 분리하도록 한다.

- 액세스 포트 (Access Port):

- 액세스 포트는 단일 VLAN에 속하는 포트로, 이 포트에 연결된 장치는 해당 VLAN의 멤버가 된다. 일반적으로 PC나 프린터와 같은 엔드 장치가 연결된다.

- 액세스 포트는 트래픽을 태그 없이 전달하며, 수신된 트래픽은 스위치에서 VLAN 정보를 기반으로 처리된다.

- 트렁크 포트 (Trunk Port):

- 트렁크 포트는 여러 VLAN의 트래픽을 전송할 수 있는 포트로, 두 스위치 간에 여러 VLAN을 통과시킬 때 사용됩니다. 트렁크 포트는 각 프레임에 VLAN 태그를 추가하여 여러 VLAN의 트래픽을 구분한다.

- IEEE 802.1Q 프로토콜은 트렁크 포트에서 사용되는 일반적인 VLAN 태깅 프로토콜로, 각 이더넷 프레임에 4바이트의 태그를 추가하여 VLAN 정보를 삽입한다. dot1q라고도 부른다.

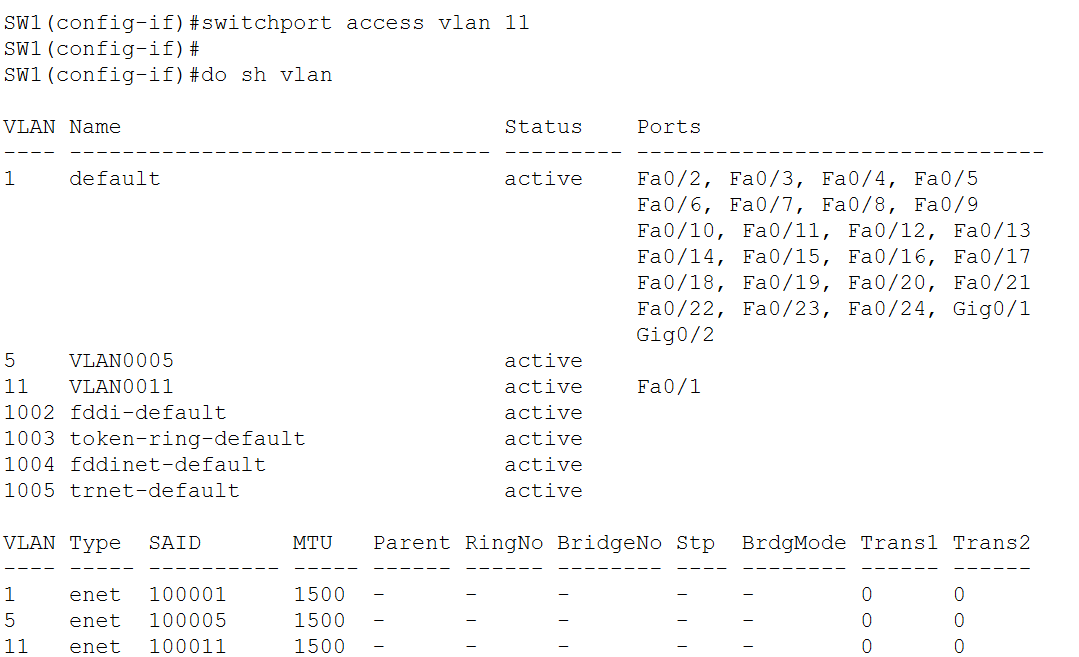

Switch 설정__________________________________

- 1번 스위치에 VLAN 5번, 11번 생성

- fast ethernet 0/1포트에

switchport access vlan 11 으로

vlan 11 의 액세스 포트로 설정

- 마찬가지로

f0/5에

switchport access vlan 5 로

vlan 5의 액세스 포트로 설정

VLAN 5는 fast ethernet port 0/5가 access port 로 설정되었고,

VLAN 11에는 fast ethernet port 0/1이 access port 로 설정된 것을 볼 수 있다.

- 23번과 24번 포트를 ether channel로 통합한다. 포트 채널 5의 구성원으로 추가하고, LACP(Link Aggregation Control Protocol) 활성 모드로 설정한다.

2번 스위치에는

컴퓨터가 한대가 연결되어 있고, vlan 11으로 할당할 것이기 때문에

vlan 11만 생성하면 되는건가 생각 할 수 있지만,

연결된 스위치에서 vlan 5에 대한 정보도 trunk를 통해 들어와야 하기 때문에,

이를 인식하려면 vlan 5을 두번쨰 스위치에도 생성해 주어야 한다.

그 후 그 컴퓨터와 연결된 interface에 vlan 11을 access해준다.

- 2번 swtich에 VLAN 5, 11 생성

- interface f0/1에 vlan 11 access

설정 후 할당 된 모습.

-2번 스위치의 23,24포트도 채널링

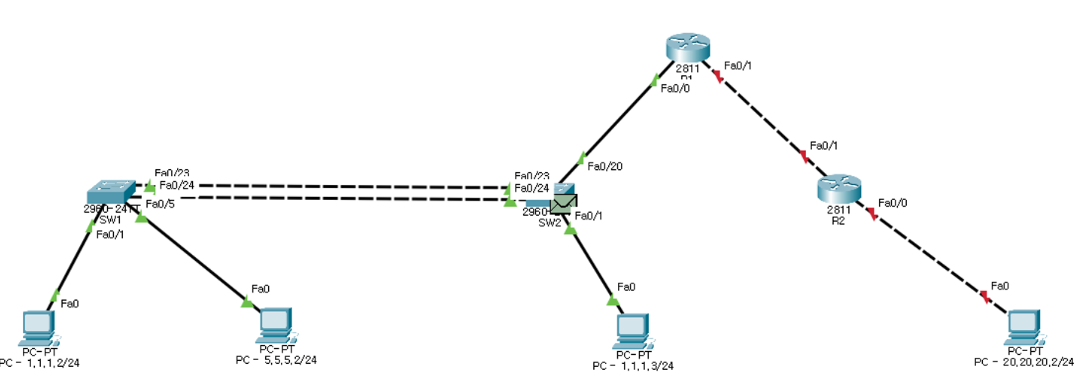

cycle이던 링크들을 양쪽 스위치에서 etherchannel로 묶어주었더니 spanning tree에서 block하지 않게 된다.

ping 테스트________________________

1.1.1.2 → 1.1.1.3

실패 ,

두 PC는 vlan은 같지만 서로 다른 스위치로 연결되어 있기 때문에 스위치에 vlan정보를 가져가지 않으면 switch가 인식하지 못한다. 따라서 trunk설정을 해 주어야 한다.

1.1.1.2 → 5.5.5.2

실패,

같은 1번 스위치로 연결되어 있지만 서로 다른 vlan이기 때문에 router를 거쳐서 들어와야 한다. 그런데 trunk 설정도 안해주었을 뿐더러 라우터에 vlan설정도 해두지 않았기 때문에 연결이 되지 않았다.

trunk 설정_________________________

- 1번 스위치

2번 스위치와 연결된 인터페이스( 채널링 했던 port channel 5 )에 trunk 설정

- 2번 스위치

1번 스위치와 연결된 인터페이스에 trunk 설정,

라우터와 연결된 인터페이스에 trunk 설정,

이를 통해 vlan 정보를 상대 기기에게 보낼 수 있음.

1번 라우터 인터페이스 분할_______________

- 1번 라우터에 연결된 f0/0 인터페이스를 분할. 각각 vlan 11과 5에 연결

각각 분할된 인터페이스에 게이트웨이 ip 할당

그랬더니 1.1.1.2 에서 5.5.5.2로 가는 ping이 정상적으로 동작

처음에 실패했던 요청은 arp로 mac address 가져오기 전.

해당 경로로 정상적으로 Ping을 보내고 받아왔다.

그러나 같은 vlan인 1.1.1.3으로의 핑은 trunk 설정 후 부터 진작에 동작했어야 하지만 보내지지 않았다.

그 이유는

switch의 설정 문제인 것 같다.

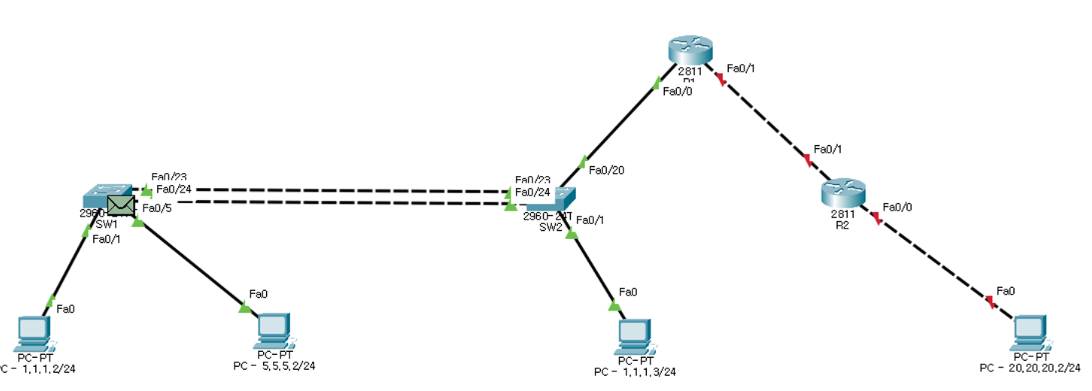

수정 전

vlan 11 연결을 port f0/1에 했어야 했는데 f0/5에 하고 있어 수정하였다.

int f0/5

no switchport access vlan 11

int f0/1

switchport access vlan 11

수정 후

Ping / Simulation Test____________________________________

simulation을 통해 1.1.1.2 → 1.1.1.3으로

ICMP 를 보내보겠다.

1.1.1.2 -> 1.1.1.3 으로 Ping 도 날려보았다.

정상 실행 됨을 확인 할 수 있다.

이제는 20.20.20.0 네트워크를 연결해 주면 된다

20.20.20.0 네트워크 연결___________________________

이제는 20.20.20.0 네트워크를 연결해 주면 된다

라우터 두개 사이의 네트워크는 host가 2개만 필요하므로 (인터페이스 2개)

서브넷 마스크를 255.255.255.252 를 준 네트워크를 할당한다.

172.16.20.4 네트워크

R1의 f0/1 - 172.16.20.6 할당

R2의 f0/1 - 172.16.20.5 할당

또한 R2와 20.20.20.0네트워크와의 연결을 위해

R2의 f0/0에 20.20.20.1 (게이트웨이 주소)를 할당

라우터의 인터페이스 전부 no shutdown 으로 down -> up으로 열어줌

그후 모든 Connection이 활성화 되었다

ping test________________________

20.20.20.2 → 20.20.20.1

정상 동작.

f0/0에 20.20.20.0네트워크의 게이트 웨이 주소 20.20.20.1 을 할당 하였기 때문

20.20.20.2 → 172.16.20.5

정상동작.

172.16.20.5도 R2라우터의 인터페이스의 주소기 때문에 직접 20.20.20.0 네트워크와 직접 연결 되어 있으므로

20.20.20.2 → 172.16.20.6

Request time out 발생.

172.16.20.6은 R1라우터의 f0/0 인터페이스 주소이다. R2라우터는 R1라우터에 대한 정보 (직접 연결 중) 를 가지고 있으므로 R1까지 요청이 가지만,

R1라우터는 20.20.20.0 네트워크에 대한 라우팅 정보가 존재하지 않기 때문에 request time out이 발생한다.

라우팅 설정_______________________________

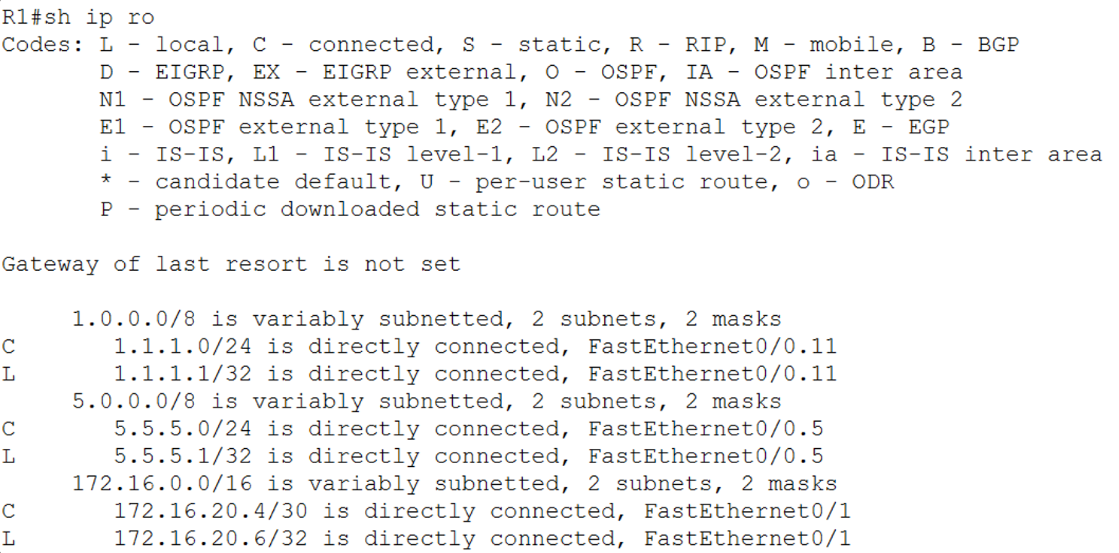

R1라우터의 라우팅 테이블

1.1.1.0 , 5.5.5.0 , 172.16.20 네트워크에 대한 라우팅이 있다 (직접 연결)

20.20.20.0 네트워크에 대한 라우팅이 존재하지 않는다.

R2라우터의 라우팅 테이블

172.16.20.0, 20.20.20.0 네트워크의 라우팅이 되어있고 (직접연결) ,

1.1.1.0 , 5.5.5.0 네트워크에 대한 라우팅이 존재하지 않는다

20.20.20.2 → 1.1.1.2 으로 ping을 보냈을떄

R1라우터가 라우팅 테이블에 1.1.1.0 네트워크에 대한 정보를 가지고 있지 않으므로

Destination host unreachable이 발생한다.

따라서 모든 연결이 가능하게 하려면

R1에 20.20.20.0 네트워크에 대한 라우팅을 추가하고

20.20.20.0 네트워크에 대한 라우팅 static으로 설정.

R2에 1.1.1.0과 5.5.5.0 네트워크에 대한 라우팅을 추가하면 모든 연결이 정상적으로 될 것이다.

static으로 1.1.1.0 과 5.5.5.0 네트워크에 대한 라우팅 추가.

마지막 ping test____________________

20.20.20.2 → 5.5.5.2

20.20.20.2 → 1.1.1.2

정상 동작한다.

'인프라 > 네트워크' 카테고리의 다른 글

| [네트워크 인프라] Packet Tracer NAT 실습 (0) | 2024.08.30 |

|---|---|

| [네트워크 인프라] Packet Tracer 에서 ACL 구현 (0) | 2024.08.26 |

| [네트워크 인프라] 라우팅 static 설정 (0) | 2024.08.21 |

| [네트워크 인프라] 라우터를 사용한 서로 다른 네트워크 통신 시뮬레이션 (0) | 2024.08.20 |

| [네트워크 인프라] LAN 구축 시뮬레이션 (0) | 2024.08.20 |